Identifiering av bluffmail

Exempel på bluffmail och identifiering

Här följer några exempel på hur olika bluffmail (nätfiske- och virusmail, m.m.) kan se ut.

Vi ger på denna sida kontinuerligt exempel på dessa mail, hur de ser ut, och hur vi har identifierat dem som bluffmail.

Genom att förstå hur dessa mail är uppbyggda, och hur man identifierar dem så kan man lättare undvika dem när de dyker upp i inboxen.

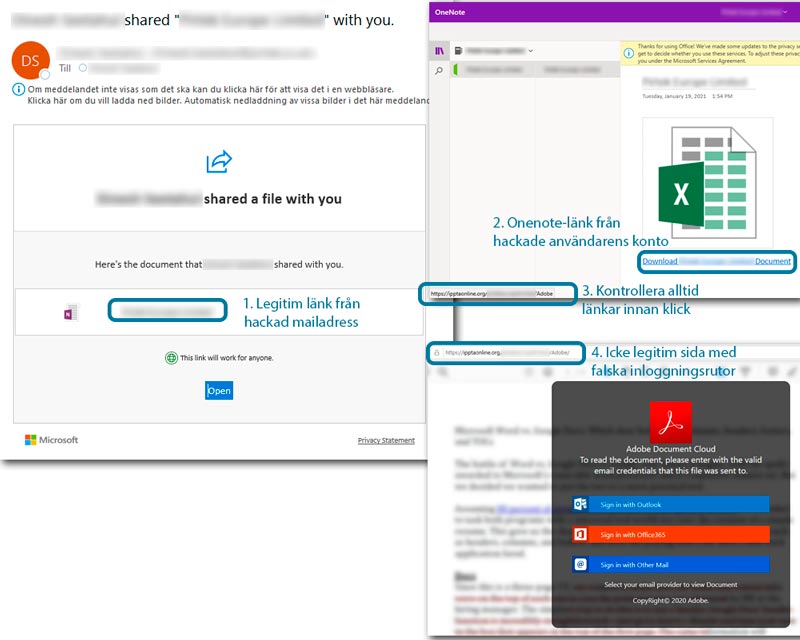

Phishing-mail från hackat e-postkonto

Detta är ett extra lömskt exempel. Länken i mailet som kunden fått är legitim. Den kommer från en person som fått sitt lösenord stulet, förmodligen genom samma phishing-attack som kontot nu används för att skicka ut.

Det som hänt är förmodligen att användaren som är avsändare har klickat på någon länk i ett bluffmail och fyllt i användarnamn och lösenord. Bluffarna har sedan loggat in på användarens konto och lagt till regler i mailboxen som automatiskt flyttar alla mail som kommer in till en dold mapp, så att användaren aldrig ser mailen som kommer in. På så sätt anar inte användaren att något är fel.

De lägger sedan till en anteckning i användarens onenote och gör en delad länk till det med användarens konto och skickar ut till alla kontakter.

Resultatet blir att det dyker upp ett mail från användaren som ser helt legitimt ut med en länk till ett ”dokument” i onenote. Dokumentet i onenote är egentligen bara en anteckning med en bild som ser ut som excel-ikonen och en länk till en extern sida med falska inloggningssidor.

Det lömska är här att om man är misstänksam och svarar på användarens mail och frågar om det verkligen är något som avsändaren skickat, så får man ett svar från ”hackaren” som har kontroll över användarens mailkonto. Han försöker då övertyga dig om att allt är ok och att du ska klicka på länken. Användaren som mailet kommer från anar förmodligen fortfarande ingenting.

I bilderna här ser man att länken i mailet (1) är en legitim länk till onenote online, vilket också är en legitim sida, men länken i anteckningen (2 och 3) leder till en extern sida som inte är legitim. Klickar man på den länken så möts man av falska inloggningsknappar där de vill att man ska logga in med sitt konto hos Microsoft. Det ser dock ut som om det är en PDF de länkat till, men länken i onenote såg ut att vara till en excel-fil.

Hela proceduren är väldigt krånglig, och man bör här dra öronen åt sig. Man ska inte behöva gå igenom detta för att se en delad fil. Försök ALDRIG logga in på en sida utan att först kontrollera adressraden för att försäkra dig om att det är en korrekt sida du loggar in på. I detta fall ser man den lömska adressen i adressraden (4).

I detta fall har webbläsarna efter några dagar också noterat att denna sida används för phishing-attacker, och om man går in på sidan idag så får man en stor röd varning i webbläsarna om att det är en farlig sida som man inte bör besöka. Det ser man naturligtvis inte när attacken är igån, då detta förmodligen är en helt nyskapad sida enbart för detta ändamål.

För att undvika att gå på detta, kontrollera ALLTID länken i adressraden på sidor där du blir ombedd att logga in. Ett annat tips är att slå på multifaktorsautentisering. Gör man det måste man också godkänna inloggningen via en app i sin telefon, och då märker man direkt om någon fått tag i ditt lösenord, och man kan snabbt gå in och ändra det.

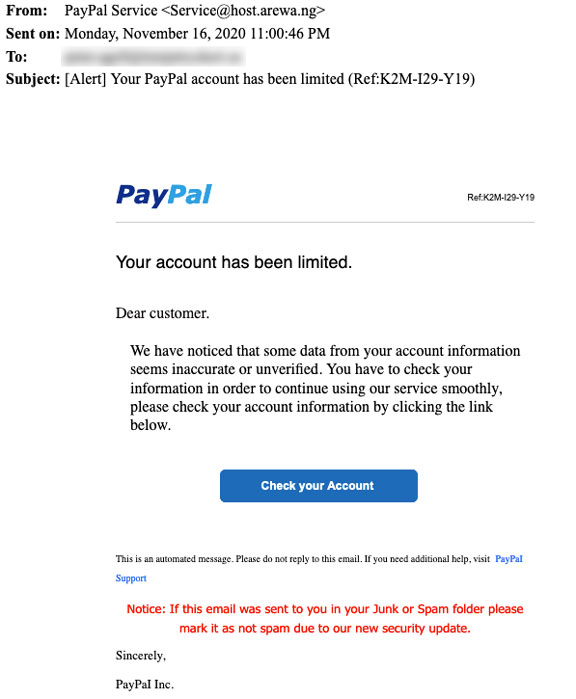

Bluffmail om att uppdatera betalningsinformation

Bluffmail där man uppmanas att uppdatera betalningsinformation är också väldigt vanliga. I detta fall försöker de framstå som företaget Paypal.

Notera dock att avsändaradressen inte har något med paypal att göra.

Mail som detta där det finns en knapp för att logga in för att uppdatera information är i princip alltid falska. Lita inte på sådana länkar. Kontrollera länken genom att föra över muspekaren över den först och vänta tills länken dyker upp. Kontrollera länken och vilken adress den leder till.

Vill man kontrollera om det stämmer så ska man gå till företagets sida manuellt, genom att skriva in den riktiga adressen själv, eller söka fram adressen på nätet, och sen i så fall logga in där och kontrollera betalningsinformationen. Seriösa företag lägger aldrig in länkar direkt till inloggningssidor i mailen.

I detta fall så uppmanas man även i mailet att markera mailet som ”ej skräpmail” (den röda texten), om det har hamnat i skräpmappen. Bara det är en stor varningssignal.

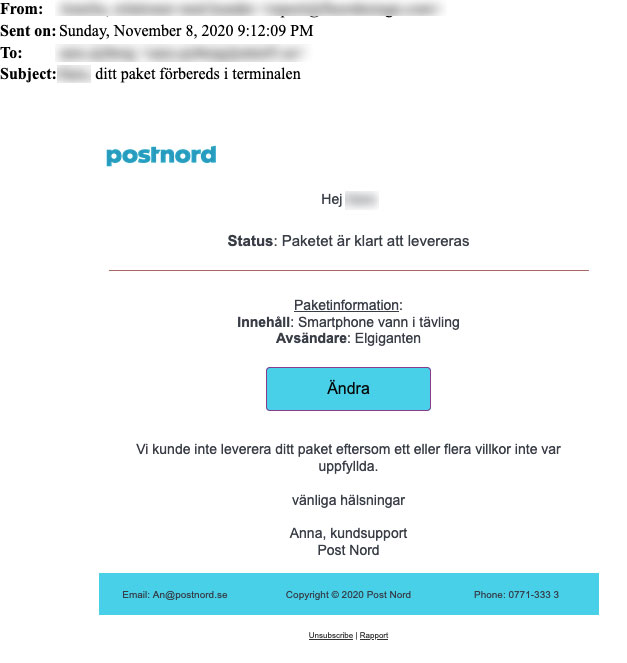

Väldigt vanligt att Postnord utnyttjas för phishing-försök

Här är ett väldigt vanligt exempel på phishing-försök.

Det är väldigt många bluffare som utnyttjar leveransföretag som Postnord, DHL, Schenker m.m. för att lura folk att klicka på länkar i mailen och antingen betala och lämna ifrån sig kreditkortsinformation, eller att lämna ifrån sig någon inloggningsinformation.

Om du fått ett liknande mail, tänk efter. Har du verkligen beställt ett paket? Vad säger informationen i mailet?

I detta fall står det ”smartphone vann i tävling” och avsändare av paket ”elgiganten”. Har du inte deltagit i någon tävling så kan det omöjligt vara korrekt, och svenskan är också tvivelaktig här.

Har du faktiskt beställt något så får du alltid ett paket-id som du kan fylla i på transportföretagets riktiga webbsida för att kontrollera var ditt paket befinner sig. Klicka inte på länken i mailet utan gå manuellt till transportföretagets webbsida och klistra in paket-id:t som du fått av leverantören.

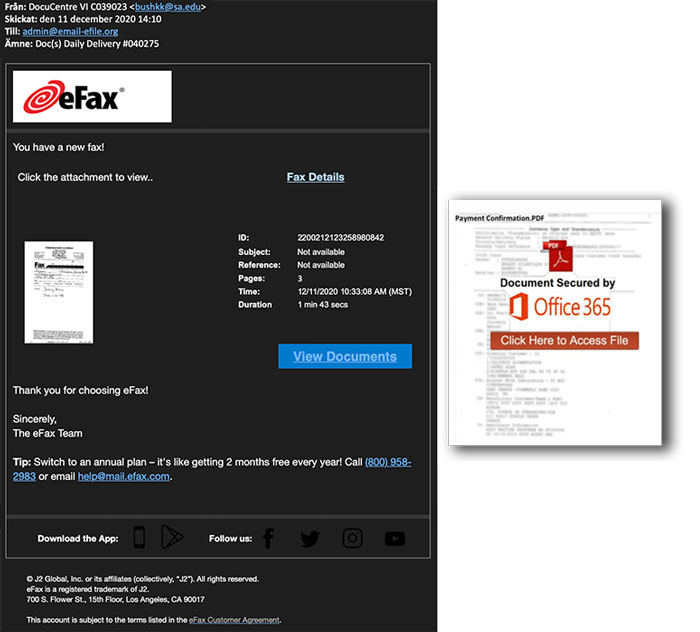

Mail med efax, försök till stöld av inloggning

Detta är ett försök till stöld av inloggningsinformation via en legitim tjänst som heter efax. Man kan testa tjänsten i 30 dagar, och under den tiden så skickar de ut en massa mail med en länk till ett dokument som endast innehåller en länk till en annan sida (den högra bilden).

Länken leder till en falsk inloggningssida för Microsoft 365, där de vill att man ska skriva in användarnamn och lösenord.

Den första länken från mailet är alltså till en legitim tjänst som visar dokument i webbläsaren, den andra länken i själva dokumentet är ett phishing-försök.

Var noga med att ni alltid kollar adressen på sidor ni kommer till, om ni har råkat klicka på en länk i ett mail, att det faktiskt är en legitim sida. I detta fall så är det tydligt på adressen i adressfältet att det inte är rätt sida man hamnat på.

Notera också länkar och så på sidan ni hamnat på. I detta fall fungerade inga länkar annat än inloggningsknappen. Allt annat var en statisk bild.

Det första man alltid ska göra är att kontrollera avsändaren, att det är någon man känner till och förväntar sig att få en fil från. Annars ska man inte klicka på något i mailet. Avsändaren (och även mottagaren i detta fall) är här en underlig adress som användaren inte kände igen.

Försök till stöld av inloggning

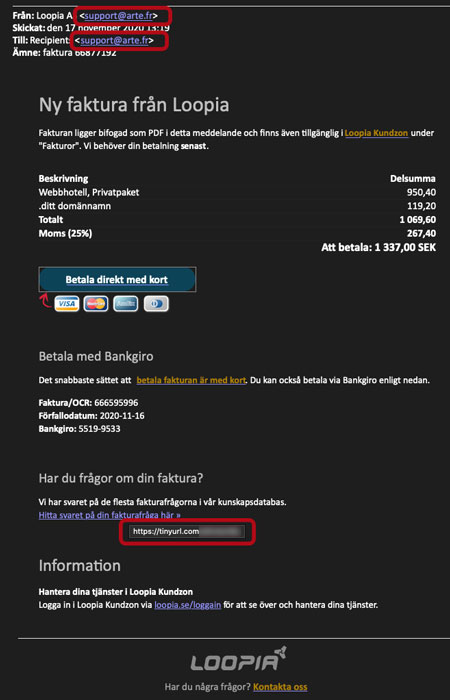

Här är ett längre exempel på ett ovanligt väl utformat phishing-försök. Mailet är väl formulerat och emulerar det riktiga företagets visuella stil väl.

Det som avslöjar det hela är avsändaradressen i detta fall som bevisligen inte är loopias support. Även mottagaradressen är här densamma. Det är i sig inget konstigt för reklamutskick, men det är samma falska adress.

Om man också tittar på länken längre ned och för över muspekaren över den så visas länken, och det är i detta fall en så kallad förkortad länk med webbtjänsten ”tinyurl”. Det är alltid något man skall misstänka i ett mail. Det kan vara legitimt ibland när man har en absurt lång länk som man inte vill skriva ut i sin helhet, men i mail som dessa skall det aldrig förekomma.

Värt att notera är även att om man kollar upp bankgironumret som står i mailet så är det faktiskt Loopias konto. De är inte intresserade av pengar i detta fall, utan de vill komma åt inloggningsinformation.

Om man i detta fall går vidare till länkarna (OBS! detta bör ni ALDRIG göra om ni inte är helt säkra på att länkarna är legitima) så hamnar man på en sida som ser ut nästan exakt som loopias sida.

De har här kopierat loopias kod och lagt upp som en ny sida. Man kan dock se på själva adressen i adressraden att det inte är loopias sida man har hamnat på.

Det här är ett annat viktigt tips. Om ni skulle ha klickat på en länk i ett mail utan att först titta på var den leder, notera noggrant länken i adressfältet och hur den är uppbyggd. Dubbelkolla gärna att företagets riktiga sida faktiskt har domännamnet som står i adressraden.

Denna sida kommer förmodligen försvinna inom kort. De försöker lura så många som de kan så fort som de kan, så att de sedan kan radera sidan och ta bort spåret.

Huvudtipset här är att ALDRIG logga in på en sida som du kommit till från en länk i ett mail. Gå ALLTID till företagets sida manuellt, utan att klicka på länkar i ett mail, så att du är säker på att du inte loggar in på en falsk sida.

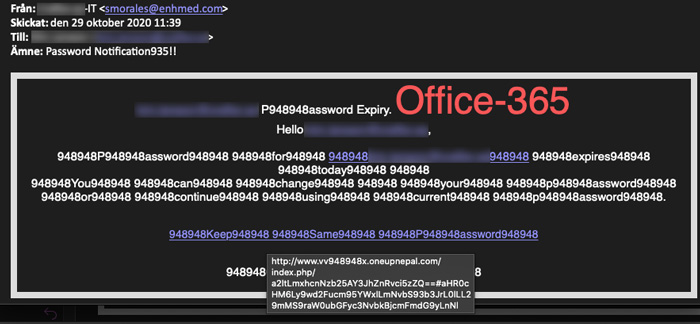

Försök till uppfångst av lösenord till Office 365

Detta mail försöker utge sig för att komma från Microsoft, med information om ett lösenord som gått ut, och som behövs förnyas.

De vill att man klickar på länken i mailet och ”förnyar” lösenordet.

Man kan se att avsändaren försöker utge sig för att vara företagets IT-avdelning, men man ser sedan på den egentliga epostadressen att det inte stämmer.

För man över muspekaren över länken ser man också att den leder till en okänd sida, som definitivt inte har något med Microsoft att göra.

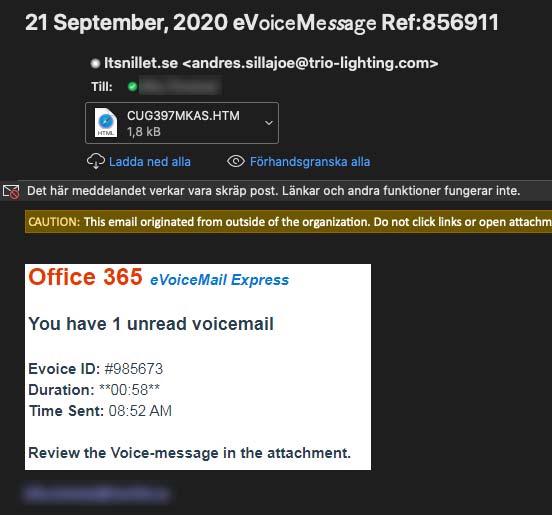

Meddelande med text i bild och bifogad HTML-fil

- Detta är ett nätfiske-mail där texten ligger som en bild. Det gör de för att försöka lura spamfilter (spamfilter läser bara text som standard).

I detta fall, eftersom mailprogrammet var inställt på mörkt tema så var det väldigt uppenbart att det är en bild, och inte riktig text. - Det är en bifogad HTML-fil i mailet som de vill att man öppnar. Vi har aldrig stött på ett mail där detta är legitimt.

- Det sista är att avsändaradressen försöker utge sig för att vara ”itsnillet.se”, men man ser sedan den riktiga avsändaradressen, och den är inte legitim.

Observera! Allt som står på avsändarraden är lätt att förfalska, så även om mailadressen ser ut att vara legitim, så kan det vara fel ändå.

I detta specifika fall så hamnade mailet direkt i skräpmappen, men det hänger lite på vilket sorts skräpfilter man har, och hur det är inställt.

Adress: itsnillet AB, Arenavägen 27, 121 77 Johanneshov.

Telefon: 08 412 00 370. E-post: info@itsnillet.se

Dataskyddspolicy

© itsnillet AB 2015, OrgNr: 556672-0982